Programa de seguridad del cliente (CSP) de SWIFT

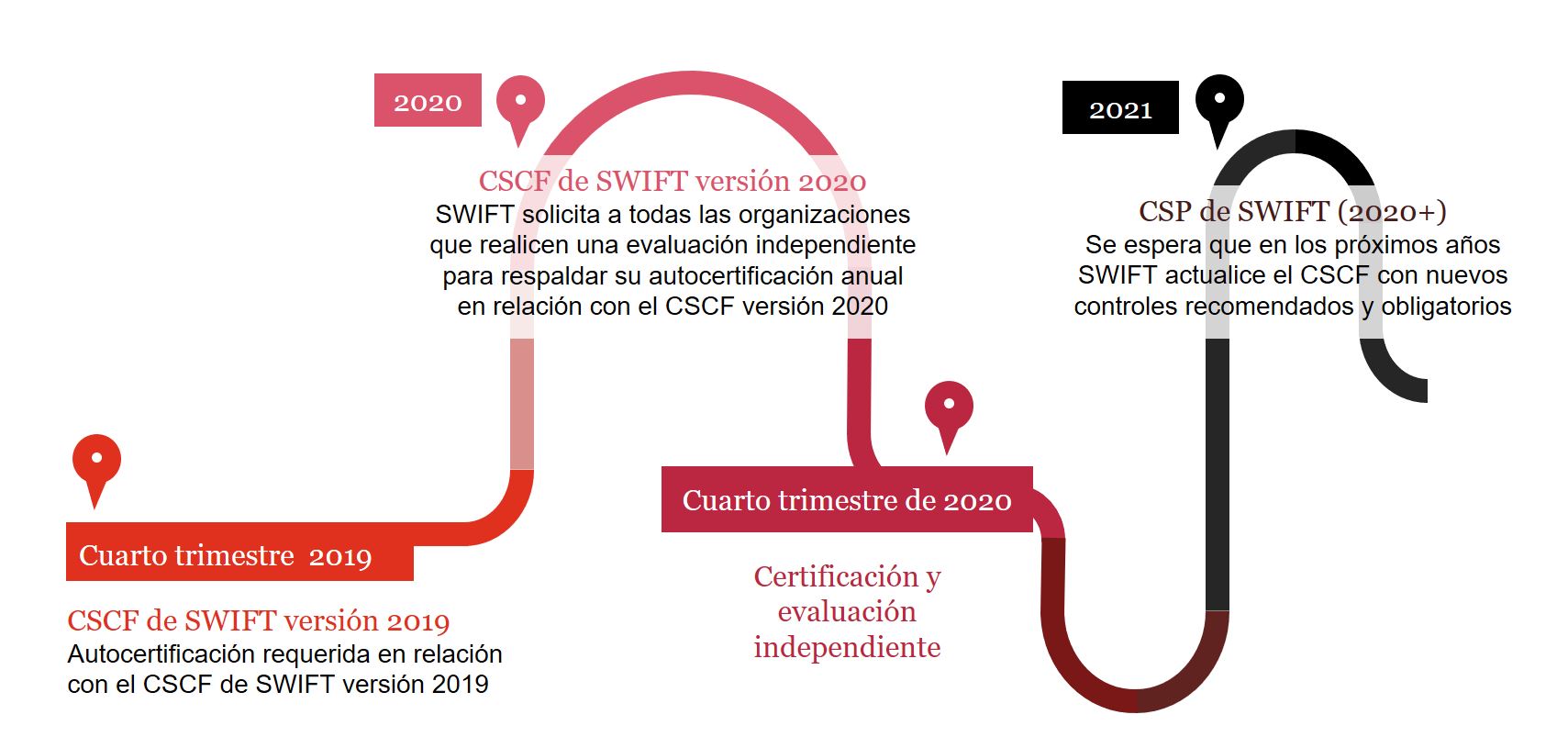

Desde el año 2020, SWIFT clasificará como obligatorios 2 controles recomendados ya existentes y agregará dos nuevos controles recomendados, que conformarán un total de 21 controles obligatorios y 10 recomendados en el Marco de Controles de Seguridad del Cliente (CSCF) versión 2020. Además de la actualización del marco, todos los usuarios de SWIFT se deberán someter a una "evaluación independiente" para respaldar su autocertificación anual de cumplimiento del CSCF de SWIFT que corresponde a 2020.

¿De qué manera puede ayudar PwC?

Evaluación de riesgos y análisis de deficiencias

Análisis exhaustivo de los procesos y controles de su organización en relación con las últimas directrices de implementación del CSP de SWIFT.

Pruebas técnicas

Pruebas de penetración, comparaciones técnicas, pruebas de equipo rojo (evaluaciones preventivas de la estructura tecnológica de la organización) y evaluaciones de indicadores de violaciones a los sistemas en la infraestructura y aplicaciones relacionadas con SWIFT.

Remediación

Desarrollo de una serie de tareas para subsanar las deficiencias identificadas en los controles a través de cambios de procesos y tecnológicos.

Certificación y aseguramiento

Validación del cumplimiento satisfactorio de los controles del CSP y de terceros que presentan información según normas reconocidas (por ejemplo, ISAE3000, Norma Internacional sobre Encargos de Aseguramiento 3000)

Preguntas frecuentes

- ¿Qué es el CSP de SWIFT?

- ¿Cuál es la fecha límite para certificar el cumplimiento del CSP de SWIFT?

- ¿Qué forma debe tomar la evaluación independiente requerida por SWIFT?

- ¿Cuáles son los 21 controles obligatorios del CSP de SWIFT?

- ¿Qué pasa si se informa que mi organización no cumple con los controles?

¿Qué es el CSP de SWIFT?

El programa de seguridad del cliente (CSP) de SWIFT tiene como objetivo prevenir y detectar actividades fraudulentas mediante una serie de controles de seguridad obligatorios, iniciativas para compartir información con toda la comunidad y aspectos de seguridad reforzados en sus productos.

¿Cuál es la fecha límite para certificar el cumplimiento del CSP de SWIFT?

Se debe presentar una autocertificación anual con fecha límite el 31 de diciembre. Para el mes de diciembre de 2019, todas las organizaciones deben haber certificado el cumplimiento de los 19 controles obligatorios. Junto con las certificaciones, los clientes deben realizar una evaluación independiente en 2020.

¿Qué forma debe tomar la evaluación independiente requerida por SWIFT?

Hay dos formas en las que un cliente de SWIFT puede obtener una evaluación independiente:

- Evaluación interna. Es similar a una auditoría interna, efectuada por el área de auditoría interna del cliente e independiente del área que envía la certificación.

- Evaluación externa. Es similar a una auditoría externa, efectuada por organizaciones como PwC que brindan una evaluación independiente en relación con los controles del CSP.

¿Cuáles son los 21 controles obligatorios del CSP de SWIFT?

Protección del ambiente SWIFT– Una zona segura segregada protege la infraestructura SWIFT de los compromisos y ataques más amplios en los entornos empresariales y externos.

Control de cuentas privilegiadas del sistema operativo – El acceso a las cuentas del sistema operativo de nivel administrador se limita al máximo posible. El uso es controlado, monitoreado y sólo está permitido para actividades relevantes tales como instalación y configuración de software, mantenimiento y actividades de emergencia. En cualquier otro momento, se utiliza una cuenta con el acceso de menor privilegio.

Seguridad interna en el flujo de datos – Se implementan mecanismos de confidencialidad, integridad y autenticación para proteger los flujos de datos relacionados con SWIFT relacionados y entre la aplicación y el operador.

Actualizaciones de seguridad – Todo el hardware y software dentro de la zona segura y en las PC del operador están dentro del ciclo de vida de soporte, actualizaciones de software mandatorio y se aplican rápidamente actualizaciones de seguridad.

Hardening de los sistemas – El fortalecimiento de seguridad se realiza en todos los componentes dentro del alcance.

Confidencialidad e integridad de la sesión del operador – Se protege la confidencialidad e integridad de las sesiones interactivas del operador que se conecta a la zona segura.

Escaneo de vulnerabilidades – Los escaneados de vulnerabilidades de las zonas seguras y los sistemas de operadores de PC se realizan con una herramienta de análisis actualizada y de buena reputación.

Seguridad física – Controles de seguridad física para proteger el acceso a equipos sensibles, sitios de hosting y almacenamiento.

Política de contraseñas – Todas las cuentas de aplicaciones y sistemas operativos imponen contraseñas con parámetros tales como longitud, complejidad, validez y número de intentos fallidos de inicio de sesión.

Autenticación de múltiples factores – La autenticación de múltiples factores se utiliza para el acceso interactivo de los usuarios a las aplicaciones y cuentas del sistema operativo relacionadas con SWIFT.

Control de acceso lógico – Las cuentas se definen de acuerdo con los principios de seguridad del acceso a la necesidad de conocer, los privilegios mínimos y la separación de funciones.

Administración de Tokens – Los tokens de autenticación se gestionan adecuadamente durante la emisión, revocación, uso y almacenamiento.

Almacenamiento de contraseñas físicas y lógicas – Las contraseñas registradas para cuentas privilegiadas se almacenan en una ubicación física o lógica protegida, con acceso restringido según necesidad.

Protección de Malware – Software anti-malware de un proveedor de confianza se instala y se mantiene actualizado en todos los sistemas.

Integridad del software – La comprobación de la integridad del software se realiza a intervalos regulares en la interfaz de mensajería, la interfaz de comunicación y otras aplicaciones relacionadas con SWIFT.

Integridad de la Base de Datos – Se realiza una comprobación de la integridad de la base de datos a intervalos regulares, en bases de datos que registran transacciones de SWIFT.

Registro y monitoreo – Se implementan capacidades para detectar actividad anómala y se dispone de un proceso o herramienta para almacenar y revisar registros con frecuencia.

Planificación de respuesta a ciber incidentes – La organización tiene un plan de respuesta a incidentes cibernéticos definido y probado.

Formación y sensibilización en materia de seguridad – Se realizan sesiones anuales de concientización sobre la seguridad para todos los miembros del personal, incluida la capacitación específica para roles de SWIFT con acceso privilegiado.

Protección de plataforma de virtualización – Plataforma segura y máquinas virtuales (VM) que alojan componentes relacionados con SWIFT al mismo nivel que los sistemas físicos.

Hardening de las aplicaciones – El fortalecimiento de seguridad de la aplicación, se realiza en todos los componentes dentro del alcance (mensajería, interfaces, etc.).

¿Qué pasa si se informa que mi organización no cumple con los controles?

SWIFT informa sobre todos los casos de incumplimiento y si hay miembros que no presentaron su certificación a los reguladores locales. Además, SWIFT seleccionará una muestra de certificaciones para validar cada año.

¿Por qué PwC?

Experiencia en comprobaciones del CSP

Hace más de 10 años que realizamos una revisión anual de SWIFT en consonancia con la norma ISAE3000 reconocida mundialmente.

Conocimientos técnicos

PwC es la única de las firmas Big 4 cuya práctica de Consultoría de Seguridad Informática fue certificada por el Centro Nacional de Seguridad Cibernética del Reino Unido (NCSC). Capacidad para aprovechar la información estratégica sobre amenazas con la que construimos y simulamos escenarios realistas de ataques cibernéticos.

Adaptación a sus requerimientos

PwC planeará y personalizará un enfoque que se adapte a sus requerimientos y necesidades de SWIFT para una evaluación independiente en el 2020. PwC proporcionará ideas pragmáticas y una visión equilibrada sobre qué prioridad deben tener las acciones asociadas.